PC IP주소 확인

What Is My IP - Real IP Info

Free online network tools. including what is my ip, Private IP Address, ping, traceroute, whois, Dns lookup, IP Calculator, IP & Domain information and more. Works with IPv4 and IPv6.

realip.info

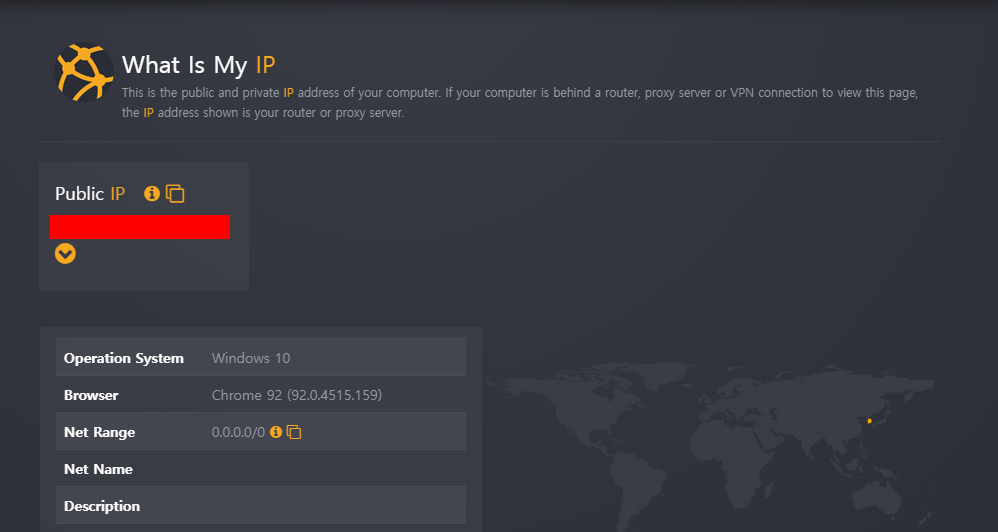

해당 웹 페이지에서 본인의 IP 주소를 확인할 수 있다.

사설 IP가 아닌 공인 IP가 필요하다. 그렇다면 사설 IP와 공인 IP는 어떤 차이점이 있을까?

친구가 우리집을 놀러오려고 하는데 아파트 이름을 말하지 않고 동과 호수만 알려준다면 어떨까? 내가 사는 지역의 모든 아파트에 해당 동 호수를 방문 할 수는 없을 것이다. 사설 IP가 그렇다. 동 호수만 가르켜 주는것이기 때문에 정보를 주고 받으려면 사설 IP가 아닌 공인 IP가 필요한 것이다.

해당 빨강 박스 안에 공인 IP 주소를 표시해준다.

기존에 존재하는 보안그룹 삭제

- 생성한 인스턴스 정보 아래 보안 선택

- 보안 그룹 클릭

# 네모로 채워진 부분은 이전에 설정했던 IPv4, IPv6 허용 설정이다.

- 인바운드 규칙에서 Edit inbound Rules 클릭

- 인바운드 규칙을 모두 삭제한다.

- 이후 설정했던 인스턴스 정보를 다시 들어가서 보안 그룹을 다시 확인해본다.

# IPv4와 IPv6에 대한 인바운드 규칙이 사라진 것을 알 수 있다.

- # XShell을 통해 접속이 되는지 확인해보자

# 접속이 되지 않는 것을 확인할 수 있다.

* 명령어 기입을 잘못 하였다. ssh 뒤 ec2-user@를 붙인 다음에 기입을 해야한다.

* 해당 명령어를 통해서 접속을 하더라도 아래와 같은 명령어가 뜬다.

* 현 상태는 어느 누구도 접속을 할 수 없는 상태가 되어버린 것이다. (보안 설정에서 접속 허용을 아무것도 하지 않았기 때문에)

- Edit inbound rules 클릭

# 빨간 블록은 맨 처음 realip에서 확인한 나의 공인 ip가 들어간다. (내 ip를 설정하였을 경우)

보안 그룹 생성

- EC2 쪽 메뉴에서 보안 그룹 배너를 클릭

- HTTP와 HTTPS 접속 허용에 대한 보안 그룹을 생성할것이다.

# 소스로 IPv4 누구던 접속이 가능하게 설정하였다.

# 이후 보안 그룹 생성을 클릭하면 보안 그룹이 하나 생성되게 된다.

- 우리가 생성한 인스턴스의 ip 주소를 브라우저에 검색하게 되면 검색되지 않는다.

- 그러나 방금 설정한 WEB 보안 그룹을 인스턴스에 추가를 하게 되면 어떻게 될까?

- 일단 인스턴스를 XShell로 접근하여 웹 서비스를 install 해준다

- 관리자 권한으로 실행 후 httpd설치

sudo -iyum -y install httpdsystemctl restart httpd

- 인스턴스에 보안그룹 추가하기

- 다른 인바운드 규칙을 통해 보안 그룹을 추가한다.

# 이전과는 다르게 443 포트가 인바운드 규칙에 포함되었으며 보안 그룹도 하나 생성됨을 알 수 있다.

# 사실 기존의 보안 그룹에서 443 포트를 개방하는식으로 해도 되지만 그렇게 되면 해당 보안 그룹을 사용하는 모든 인스턴스에 영향을 주기 때문에 권장하지는 않는 방법이다. 때문에 보안그룹을 하나 생성하여 추가하고 삭제하는 식으로 하는 것이다.

'DevOps > AWS' 카테고리의 다른 글

| [AWS] S3스토리지에 파일 업로드 및 삭제 (0) | 2021.08.31 |

|---|---|

| [AWS] AMI (0) | 2021.08.31 |

| [AWS] 스토리지 만들기 S3 (0) | 2021.08.31 |

| [AWS] Amazon EC2 (0) | 2021.08.30 |

| [AWS] 클라우드 컴퓨팅 (0) | 2021.08.30 |